AWSの管理コンソールを使って、

- 経理担当の方に、請求情報を見てもらうための設定

もくじ

手順

- IAM ユーザーが「請求情報」にアクセスするための設定をする!(超大事!)

- 経理用 IAMユーザーに、「請求情報」だけにアクセスするための権限を設定する

IAM ユーザーが「請求情報」にアクセスするための設定をする!

IAM ユーザーが「請求情報」にアクセスするための設定をまずします。これやってなくて、権限設定をしてもいつまでたっても「IAMユーザーにアクセス権限がありません」と出てしまっていました!

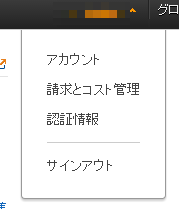

Rootアカウントで、AWSの管理コンソールにアクセスします。

- ナビゲーションバーで[アカウント名] ⇒ [アカウント] を選択

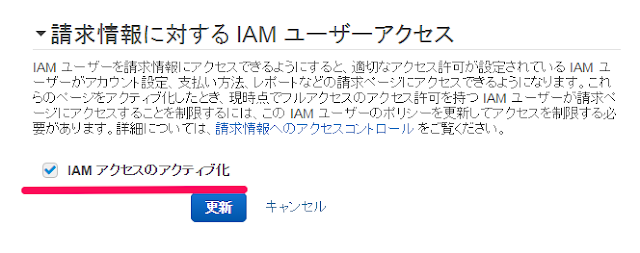

- [請求情報に対する IAM ユーザーアクセス]をアクティブ化

この設定で、IAMユーザーでフルアクセスを設定していると、「クレジットカード情報」など請求情報を見られるようになってしまします

このあたりはシミュレータで、検証してから解放がいいと思います!(今回そこは省かせてもらいます)

参考:

経理用 IAMユーザーに、「請求情報」だけにアクセスするための『権限』を設定する

IAMの管理画面に行って、- ロール

- グループ

- ユーザー

ちなみに違いは

- ロール・・・ 主にSAML認証などで使う

- グループ・・・グループに「ユーザー」を参加させて、まとめて管理する

- ユーザー・・・特定ユーザーのみに割り当てる

今回は説明が簡単な、ユーザーに権限を割り当ててみます!

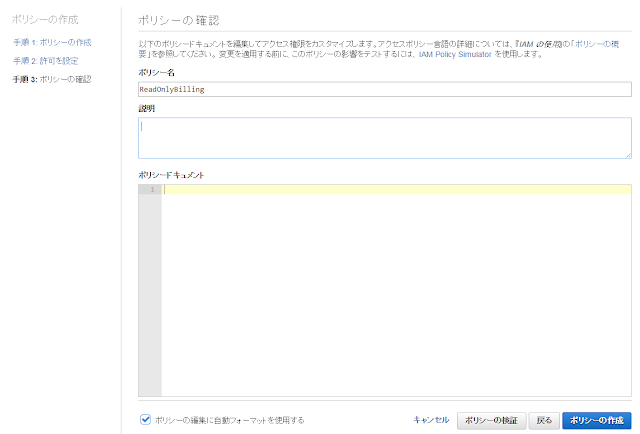

- [ポリシー] ⇒ [新規作成] ⇒ [独自のポリシーを作成]

- 例: [ポリシー名] : 「ReadOnlyBilling」

- [ポリシードキュメント]に、以下を割り当て

アカウント設定へのアクセスは拒否し、その他の請求および使用状況の情報へのフルアクセスは許可する

の、設定です!

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"aws-portal:Billing",

"aws-portal:Usage",

"aws-portal:PaymentMethods"

],

"Resource": ""

},

{

"Effect": "Deny",

"Action": "aws-portal:Account",

"Resource": ""

}

]

}

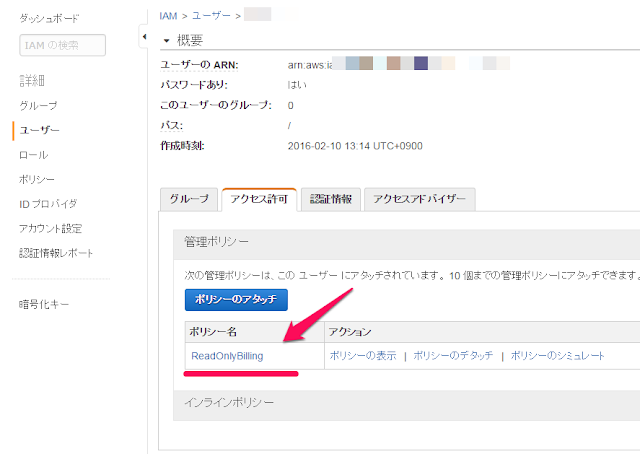

- [ユーザー] ⇒ 該当ユーザー選択 ⇒ [アクセス許可] ⇒ [ReadOnlyBilling]割り当て

参考: